Firewall adalah

sebuah sistem yang berguna untuk mengamankan suatu wilayah dalam hal ini adalah

suatu lingkungan sistem agar terlindungi dari hal-hal yang tidak diinginkan,

firewall akan memfilter apa saja yang diperbolehkan masuk dalam sustu

lingkungan sistem, jadi firewall bisa berupa apapun baik hardware maupun

software. Firewall dapat digunakan untuk memfilter paket-paket dari luar dan

dalam jaringan dimana ia berada. Jika pada kondisi normal semua orang dari luar

jaringan anda dapat bermain-main ke komputer anda, dengan firewall semua itu

dapat diatasi dengan mudah.

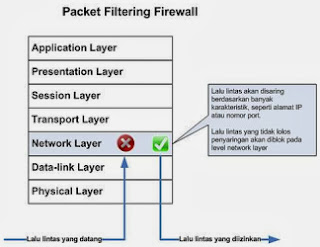

Firewall

merupakan perangkat jaringan yang berada di dalam kategori perangkat Layer 3

(Network layer) dan Layer 4 (Transport layer) dari protokol 7 OSI layer.

Seperti diketahui, layer 3 adalah layer yang mengurus masalah pengalamatan IP,

dan layer 4 adalah menangani permasalahan port-port komunikasi (TCP/UDP). Pada

kebanyakan firewall, filtering belum bisa dilakukan pada level data link layer

atau layer 2 pada 7 OSI layer. Jadi dengan demikian, sistem pengalamatan MAC

dan frame-frame data belum bisa difilter. Maka dari itu, kebanyakan firewall

pada umumnya melakukan filtering dan pembatasan berdasarkan pada alamat IP dan

nomor port komunikasi yang ingin dituju atau diterimanya.

Bagamana sebuah firewall melindungi anda? Pengertian firewall dalam bentuk

yang sederhana, sebuah firewall memeriksa permintaan komunikasi anda (traffic

jaringan) dan memutuskan, berdasarkan rule yang sudah anda definisikan kedalam

firewall apa yang boleh dan apa yang tidak boleh lewat. Diatas kertas fungsi

memang segampang itu, akan tetapi dalam kenyataannya kekompleksan timbul dalam

mencapai tujuan ini. Dan setiap method mempunyai kekuatan dan kelemahan nya

masing-2.

External Firewall Dengan Dua DMZ

Perhatikan diagram firewall diatas ini. Firewall sudah didesign agar

traffic dari internet hanya boleh lewat hanya untuk protocol WEB (tcp=80) saja

untuk bisa mengakses ke Web server yang ada di DMZ2. Seentara inbound internet

tidak boleh masuk ke DMZ1 dimana SQL server berada. Traffic dari internet tidak

boleh masuk ke server SQL, SQL hanya boleh diakses oleh WEB server dan

sebaliknya.

Secara tradisional, corporate mengimplementasikan firewall hanya pada

perimeter dari suatu jaringan – yaitu di ujung jaringan yang menghadap langsung

kepada dunia luar alias Internet. Akan tetapi jaringan tradisional ini telah

berubah. User di rumah terhubung dengan koneksi Internet kecepatan tinggi

(Broadband) seperti Cable dan DSL, dan data sensitive dan critical disimpan

didalam hard sik local komputer. perubahan ini sering memerlukan adanya suatu

perlindungan local host dengan software firewall nya sendiri. Dan disinilah

sebuah personal firewall mengambil peran.

Apa yang dilakukan firewall?

Seperti disebut didepan, sebuah firewall melindungi anda dari kegiatan dan

ancaman dari lainnya. Umumnya kita biasa membatasi dari remote users dan

system. Dari segi prespective teknis, sebuah firewall merupakan pertemuan

traffic dari jaringan menuju atau dari jaringan lainnya dan melewatkan nya hanya

jika sesuai dengan yang didefinisikan dalam rule base firewall tersebut. lihat

artikel standard external firewall.

Kapan firewall diperlukan?

Firewall diperlukan jika anda perlu melindungi resources pada suatu host

tertentu atau jaringan tertentu dari akses oleh remote users. Kita bisa

mengunci komputer kita untuk tidak menerima koneksi masuk dengan cara memeriksa

secara hari-hati setiap applikasi dan menyetop services / layanan yang tidak

perlu. Hal ini mudah secara teori akan tetapi dalam praktiknya agak report

tanpa mengorbankan layanan2 yang sangat perlu tetap berfungsi. Sebagai

akibatnya, suatu personal firewall dapat mengijinkan anda untuk menjalankan

applikasi seperti apa adanya seperti saat di install dan mengandalkan firewall

untuk mem-blok koneksi yang masuk.

Pada jaringan kecil, terkadang anda perlu melindungi jaringan secara

keseluruhan melalui sebuah host gateway tunggal dengan software personal

firewall terinstall didalamnya. Beberapa products bahkan dapat membatasi akses

ke resources internet oleh user, memberikan kendali peruh terhadap kemampuan

akses user anda ke berbagai layanan remote. Anda pelu memastikan bahwa

putra-putri anda yang berumur dibawah 16 tahun tidak bisa mengakses atau

download ke berbagai situs tertentu sementara anda sendiri bisa melakukannya.

Fitur parents control ini biasa terdapat pada hampir wireless router terbaru

saat ini misal WRT610N LinksysDIR-855 D-Link. atau

Adalah firewall sangat diperlukan untuk melindungi segala jaringan dari

para pendatang. Personal firewall adalah sangat berguna jika anda perlu

melindungi beberapa hosts, sebuah PC, atau sebagai supplemen dari perlindungan

perimeter dari sebuah firewall.

Dimana Firewall Digunakan?

Pada jaringan corporate yang besar, firewall

digunakan pada gateway internet – pintu gerbang masuknya internet kedalam

jaringan private corporate. Firewall bisa juga digunakan untuk mengisolasi

workgroup yang berbeda bahkan jaringan corporasi antar business unit bisa

memakai internal firewall walaupun tidak dianjurkan jika bisa menghambat

layanan corporate penting lainnya seperti email corporate atau Active directory.

Pada skala yang lebih kecil, personal firewall digunakan pada laptop atau

PC untuk memberikan perlindungan jika mereka koneksi ke jaringan yang tidak

terlindungi dengan baik seperti layanan hotspot di hotel, café, bandara dan

lain2. Check perlindungan saat di hostspot. ISP umumnya

tidak memberikan layanan proteksi kepada pelanggan mereka, sehingga anda

bertanggungjawab terhadap perlindungan anda sendiri. Dalam suatu organisasi

dalam jaringan, pilihlah laptop / PC yang sangat sensitive dengan personal

firewall juga hanya jika perlu dan urgent.

Siapa yang memerlukan Firewall?

Ada banyak tempat dimana sutau personal

firewall diperlukan

- Home user, khususnya yang mempunyai koneksi selalu On kepada internet.

- User coporate dengan laptop, jika laptops digunakan untuk koneksi remote kepada corporate melalui jaringan internet – melalui koneksi VPN. Jika koneksi laptop ke corporate melalui dial-up resikonya kecil, akan tetapi jika melalui jaringan Internet broadband adalah sangat riskan tanpa personal firewall.

- Corporate hosts yang mempunyai data sangat sensitive alias confidential dalam internal hard disk. Perlu diingat bahwa user internal dalam jaringan anda suka iseng mencoba menembus akses ke PC yang dianggap menyimpan data confidential. Firewall yang ada di perimeter corporate anda tidak bisa menghadapi akses oleh internal macam ini. Perimeter firewall hanya untuk menghadapi serangan dari internet, tidak untuk ancaman dari internal sendiri yang justru sering lebih berbahaya karena sudah berada didalam jaringan private anda.

Jika anda ingin koneksi ke suatu

jaringan, anda menghadapi resiko. Jika ini adalah jaringan dirumah anda, anda

bisa mengendalikannya. Akan tetapi jika koneksi

ke internet akan banyak

compromi

jarngan. Anda tidak pernah tahu siapa yang akan mencoba koneksi ke computer

anda di internet. Untuk itulah anda membutuhkan personal firewall di rumah.

Komponen Sistem

Firewall

Firewall dapat

berupa PC, router, midrange, mainframe, UNIX workstation, atau gabungan dari

yang tersebut diatas.Firewall dapat terdiri dari satu atau lebih komponen

fungsional sebagai berikut :

- Packet-filtering router

- Application level gateway (proxy)

- Circuit level gateway

Contoh Tipe

Firewall

Firewall

terdiri dari satu atau lebih elemen software yang berjalan pada satu atau lebih

host.

Tipe-tipe

firewall adalah sebagai berikut:

- Packet-filtering Firewall

- Dual-homed Gateway Firewall

- Screened Host Firewall

- Screened Subnet Firewall

Packet-filtering

Firewall

- Terdiri dari sebuah router yang diletakkan diantara jaringan eksternal dan jaringan internal yang aman.

- Rule Packet Filtering didefinisikan untuk mengijinkan atau menolak traffic.

Dual-homed

Gateway Firewall

- Dual-home host sedikitnya mempunyai dua interface jaringan dan dua IP address.

- IP forwarding dinonaktifkan pada firewall, akibatnya trafik IP pada kedua interface tersebut kacau di firewall karena tidak ada jalan lain bagi IP melewati firewall kecuali melalui proxy atau SOCKS.

Screened Host

Firewall

- Terdiri dari sebuah packet-filtering router dan application level gateway

- Host berupa application level gateway yang dikenal sebagai “bastion host”

- Terdiri dari dua router packet filtering dan sebuah bastion host

Screened Subnet Firewall

- Menyediakan tingkat keamanan yang tinggi daripada tipe firewall yang lain

- Membuat DMZ(Demilitarized Zone) diantara jaringan internal dan eksternal,sehingga router luar hanya mengijinkan akses dari luar bastion host ke information server dan router dalam hanya mengijinkan akses dari jaringan internal ke bastion host

- Router dikonfigurasi untuk meneruskan semua untrusted traffic ke bastion host dan pada kasus yang sama juga ke information server.

Ilustrasi mengenai percakapan antara dua buah host

Kedua tujuan tersebut dapat digunakan untuk menentukan keadaan koneksi

antara dua host tersebut, seperti halnya cara manusia bercakap-cakap. Jika Amir

bertanya kepada Aminah mengenai sesuatu, maka Aminah akan meresponsnya dengan

jawaban yang sesuai dengan pertanyaan yang diajukan oleh Amir; Pada saat Amir

melontarkan pertanyaannya kepada Aminah, keadaan percakapan tersebut adalah

Amir menunggu respons dari Aminah. Komunikasi di jaringan juga mengikuti cara

yang sama untuk memantau keadaan percakapan komunikasi yang terjadi.

Firewall dapat memantau informasi keadaan koneksi untuk menentukan apakah

ia hendak mengizinkan lalu lintas jaringan. Umumnya hal ini dilakukan dengan

memelihara sebuah tabel keadaan koneksi (dalam istilah firewall: state table)

yang memantau keadaan semua komunikasi yang melewati firewall. Dengan memantau

keadaan koneksi ini, firewall dapat menentukan apakah data yang melewati

firewall sedang "ditunggu" oleh host yang dituju, dan jika ya, aka

mengizinkannya. Jika data yang melewati firewall tidak cocok dengan keadaan

koneksi yang didefinisikan oleh tabel keadaan koneksi, maka data tersebut akan

ditolak. Hal ini umumnya disebut sebagai Stateful Inspection.

Jenis – Jenis

Firewall

Firewall adalah

pembatas yang membatasi akses koneksi yang hanya mengizinkan lalu lintas

jaringan yang dianggap aman untuk melewatinya dan mencegah atau memblok lalu

lintas jaringan yang dianggap tidak aman, pada umumnya firewall dipasang di

sebuah alat ./ mesin yang sebagai gateway antara jaringan local maupun jaringan

luar serta dapat menggontrol hak akses pribadi dari jaringan luar

Firewall

terbagi menjadi dua jenis yaitu :

1.

Personal Firewall

Personal firewall didesign untuk melindungi komputer yang memiliki hak akses

pada jaringan dan firewall ini berupa program – program yang digunakan untuk

mengamankan komputer secara total serta terdapat fiktur – fiktur yang berupa

anti virus, anti spam, anti spyware dan masih banyak lagi. Personal firewall

biasanya sudah ada secara standar pada produk Microsoft yang digunakan sebagai

operating sistem seperti windows XP Service pack, windos vista, windows 2003

server, dan juga ada program seperti buatan Symantec Norton.

2.

Network Firewall

Network firewall ini didesign untuk melindungi jaringan secara keseluruhan dari

berbagai serangan dan memberikan batasan – batasan pengaksesan pada jaringan.

Network firewall ini dapat berbentuk device dan software program, pada software

program yaitu dari Microsoft, Internet Security, Cisco PIX, IPTable, SunScreen

dari SunMicrosystem, dan dalam bentuk device yang terkenal Cisco ASA. Network

firewall biasana bersifat transparan dari pengguna dan menggunakan routing

untuk menentukan paket mana yang diperbolekan dan yang ditolak.

Fungsi

Firewall

Fungsi Firewall

• Mengatur dan mengontrol lalu

lintas jaringan

• Melakukan autentikasi terhadap

akses

• Melindungi sumber daya dalam

jaringan privat

• Mencatat semua kejadian, dan

melaporkan kepada administrator

1.

Mengatur dan Mengontrol Lalu lintas jaringan

Fungsi pertama yang dapat dilakukan

oleh firewall adalah firewall harus dapat mengatur dan mengontrol lalu lintas

jaringan yang diizinkan untuk mengakses jaringan privat atau komputer yang

dilindungi oleh firewall. Firewall melakukan hal yang demikian, dengan

melakukan inspeksi terhadap paket-paket dan memantau koneksi yang sedang

dibuat, lalu melakukan penapisan (filtering) terhadap koneksi berdasarkan hasil

inspeksi paket dan koneksi tersebut.

A. Proses inspeksi Paket

Inspeksi paket ('packet inspection)

merupakan proses yang dilakukan oleh firewall untuk 'menghadang' dan memproses

data dalam sebuah paket untuk menentukan bahwa paket tersebut diizinkan atau

ditolak, berdasarkan kebijakan akses (access policy) yang diterapkan oleh

seorang administrator. Firewall, sebelum menentukan keputusan apakah hendak

menolak atau menerima komunikasi dari luar, ia harus melakukan inspeksi

terhadap setiap paket (baik yang masuk ataupun yang keluar) di setiap antarmuka

dan membandingkannya dengan daftar kebijakan akses. Inspeksi paket dapat

dilakukan dengan melihat elemen-elemen berikut, ketika menentukan apakah hendak

menolak atau menerima komunikasi:

• Alamat IP dari komputer sumber

• Port sumber pada komputer sumber

• Alamat IP dari komputer tujuan

• Port tujuan data pada komputer

tujuan

• Protokol IP

• Informasi header-header yang

disimpan dalam paket

B. Koneksi dan Keadaan

Koneksi

Agar dua host TCP/IP dapat saling

berkomunikasi, mereka harus saling membuat koneksi antara satu dengan lainnya.

Koneksi ini memiliki dua tujuan:

1. Komputer dapat

menggunakan koneksi tersebut untuk mengidentifikasikan dirinya kepada komputer

lain, yang meyakinkan bahwa sistem lain yang tidak membuat koneksi tidak dapat

mengirimkan data ke komputer tersebut. Firewall juga dapat menggunakan

informasi koneksi untuk menentukan koneksi apa yang diizinkan oleh kebijakan

akses dan menggunakannya untuk menentukan apakah paket data tersebut akan

diterima atau ditolak.

2. Koneksi digunakan

untuk menentukan bagaimana cara dua host tersebut akan berkomunikasi antara

satu dengan yang lainnya (apakah dengan menggunakan koneksi

connection-oriented, atau connectionless).

C. Stateful Packet

Inspection

Ketika sebuah firewall menggabungkan

stateful inspection dengan packet inspection, maka firewall tersebut dinamakan

dengan Stateful Packet Inspection (SPI). SPI merupakan proses inspeksi paket

yang tidak dilakukan dengan menggunakan struktur paket dan data yang terkandung

dalam paket, tapi juga pada keadaan apa host-host yang saling berkomunikasi

tersebut berada. SPI mengizinkan firewall untuk melakukan penapisan tidak hanya

berdasarkan isi paket tersebut, tapi juga berdasarkan koneksi atau keadaan

koneksi, sehingga dapat mengakibatkan firewall memiliki kemampuan yang lebih

fleksibel, mudah diatur, dan memiliki skalabilitas dalam hal penapisan yang

tinggi.

Salah satu keunggulan dari SPI

dibandingkan dengan inspeksi paket biasa adalah bahwa ketika sebuah koneksi

telah dikenali dan diizinkan (tentu saja setelah dilakukan inspeksi), umumnya

sebuah kebijakan (policy) tidak dibutuhkan untuk mengizinkan komunikasi balasan

karena firewall tahu respons apa yang diharapkan akan diterima. Hal ini

memungkinkan inspeksi terhadap data dan perintah yang terkandung dalam sebuah paket

data untuk menentukan apakah sebuah koneksi diizinkan atau tidak, lalu firewall

akan secara otomatis memantau keadaan percakapan dan secara dinamis mengizinkan

lalu lintas yang sesuai dengan keadaan. Ini merupakan peningkatan yang cukup

signifikan jika dibandingkan dengan firewall dengan inspeksi paket biasa.

Apalagi, proses ini diselesaikan tanpa adanya kebutuhan untuk mendefinisikan

sebuah kebijakan untuk mengizinkan respons dan komunikasi selanjutnya.

Kebanyakan firewall modern telah mendukung fungsi ini.

D. Melakukan

autentikasi terhadap akses

Fungsi fundamental firewall yang

kedua adalah firewall dapat melakukan autentikasi terhadap akses.

Protokol TCP/IP dibangun dengan

premis bahwa protokol tersebut mendukung komunikasi yang terbuka. Jika dua host

saling mengetahui alamat IP satu sama lainnya, maka mereka diizinkan untuk

saling berkomunikasi. Pada awal-awal perkembangan Internet, hal ini boleh

dianggap sebagai suatu berkah. Tapi saat ini, di saat semakin banyak yang

terhubung ke Internet, mungkin kita tidak mau siapa saja yang dapat

berkomunikasi dengan sistem yang kita miliki. Karenanya, firewall dilengkapi

dengan fungsi autentikasi dengan menggunakan beberapa mekanisme autentikasi,

sebagai berikut:

• Firewall dapat

meminta input dari pengguna mengenai nama pengguna (user name) serta kata kunci

(password). Metode ini sering disebut sebagai extended authentication atau

xauth. Menggunakan xauth pengguna yang mencoba untuk membuat sebuah koneksi

akan diminta input mengenai nama dan kata kuncinya sebelum akhirnya diizinkan

oleh firewall. Umumnya, setelah koneksi diizinkan oleh kebijakan keamanan dalam

firewall, firewall pun tidak perlu lagi mengisikan input password dan namanya,

kecuali jika koneksi terputus dan pengguna mencoba menghubungkan dirinya

kembali.

• Metode kedua

adalah dengan menggunakan sertifikat digital dan kunci publik. Keunggulan

metode ini dibandingkan dengan metode pertama adalah proses autentikasi dapat

terjadi tanpa intervensi pengguna. Selain itu, metode ini lebih cepat dalam

rangka melakukan proses autentikasi. Meskipun demikian, metode ini lebih rumit

implementasinya karena membutuhkan banyak komponen seperti halnya implementasi

infrastruktur kunci publik.

• Metode

selanjutnya adalah dengan menggunakan Pre-Shared Key (PSK) atau kunci yang

telah diberitahu kepada pengguna. Jika dibandingkan dengan sertifikat digital,

PSK lebih mudah diimplenentasikan karena lebih sederhana, tetapi PSK juga

mengizinkan proses autentikasi terjadi tanpa intervensi pengguna. Dengan

menggunakan PSK, setiap host akan diberikan sebuah kunci yang telah ditentukan

sebelumnya yang kemudian digunakan untuk proses autentikasi. Kelemahan metode

ini adalah kunci PSK jarang sekali diperbarui dan banyak organisasi sering

sekali menggunakan kunci yang sama untuk melakukan koneksi terhadap host-host

yang berada pada jarak jauh, sehingga hal ini sama saja meruntuhkan proses

autentikasi. Agar tercapai sebuah derajat keamanan yang tinggi, umumnya

beberapa organisasi juga menggunakan gabungan antara metode PSK dengan xauth

atau PSK dengan sertifikat digital.

Dengan mengimplementasikan proses

autentikasi, firewall dapat menjamin bahwa koneksi dapat diizinkan atau tidak.

Meskipun jika paket telah diizinkan dengan menggunakan inspeksi paket (PI) atau

berdasarkan keadaan koneksi (SPI), jika host tersebut tidak lolos proses

autentikasi, paket tersebut akan dibuang.

2.

Melindungi sumber daya dalam jaringan privat

Salah satu tugas firewall adalah

melindungi sumber daya dari ancaman yang mungkin datang. Proteksi ini dapat

diperoleh dengan menggunakan beberapa peraturan pengaturan akses (access

control), penggunaan SPI, application proxy, atau kombinasi dari semuanya untuk

mencegah host yang dilindungi dapat diakses oleh host-host yang mencurigakan

atau dari lalu lintas jaringan yang mencurigakan. Meskipun demikian, firewall

bukanlah satu-satunya metode proteksi terhadap sumber daya, dan mempercayakan

proteksi terhadap sumber daya dari ancaman terhadap firewall secara eksklusif

adalah salah satu kesalahan fatal. Jika sebuah host yang menjalankan sistem

operasi tertentu yang memiliki lubang keamanan yang belum ditambal dikoneksikan

ke Internet, firewall mungkin tidak dapat mencegah dieksploitasinya host

tersebut oleh host-host lainnya, khususnya jika exploit tersebut menggunakan

lalu lintas yang oleh firewall telah diizinkan (dalam konfigurasinya). Sebagai

contoh, jika sebuah packet-inspection firewall mengizinkan lalu lintas HTTP ke

sebuah web server yang menjalankan sebuah layanan web yang memiliki lubang

keamanan yang belum ditambal, maka seorang pengguna yang "iseng"

dapat saja membuat exploit untuk meruntuhkan web server tersebut karena memang

web server yang bersangkutan memiliki lubang keamanan yang belum ditambal.

Dalam contoh ini, web server tersebut akhirnya mengakibatkan proteksi yang

ditawarkan oleh firewall menjadi tidak berguna. Hal ini disebabkan oleh

firewall yang tidak dapat membedakan antara request HTTP yang mencurigakan atau

tidak. Apalagi, jika firewall yang digunakan bukan application proxy. Oleh karena

itulah, sumber daya yang dilindungi haruslah dipelihara dengan melakukan

penambalan terhadap lubang-lubang keamanan, selain tentunya dilindungi oleh

firewall.

3.

Mencatat semua kejadian, dan melaporkan kepada administrator

Cara

Kerja Firewall

Cara Kerja Firewall

1. Packet-Filter Firewall

1. Packet-Filter Firewall

Contoh pengaturan akses (access control) yang diterapkan dalam firewall

Pada bentuknya yang paling sederhana, sebuah firewall adalah sebuah router atau komputer yang dilengkapi dengan dua buah NIC (Network Interface Card, kartu antarmuka jaringan) yang mampu melakukan penapisan atau penyaringan terhadap paket-paket yang masuk. Perangkat jenis ini umumnya disebut dengan packet-filtering router.

Firewall jenis ini bekerja dengan cara membandingkan alamat sumber dari paket-paket tersebut dengan kebijakan pengontrolan akses yang terdaftar dalam Access Control List firewall, router tersebut akan mencoba memutuskan apakah hendak meneruskan paket yang masuk tersebut ke tujuannya atau menghentikannya. Pada bentuk yang lebih sederhana lagi, firewall hanya melakukan pengujian terhadap alamat IP atau nama domain yang menjadi sumber paket dan akan menentukan apakah hendak meneruskan atau menolak paket tersebut. Meskipun demikian, packet-filtering router tidak dapat digunakan untuk memberikan akses (atau menolaknya) dengan menggunakan basis hak-hak yang dimiliki oleh pengguna.

Cara kerja packet filter firewall

Packet-filtering router juga dapat dikonfigurasikan agar menghentikan beberapa

jenis lalu lintas jaringan dan tentu saja mengizinkannya. Umumnya, hal ini

dilakukan dengan mengaktifkan/menonaktifkan port TCP/IPProtokol SMTP (Simple Mail

Transfer Protocol) umumnya dibiarkan terbuka oleh beberapa firewall untuk

mengizinkan surat elektronikProtokol Telnet dapat dinonaktifkan untuk mencegah

pengguna Internet untuk mengakses layanan yang terdapat dalam jaringan privat

tersebut. Firewall juga dapat memberikan semacam pengecualian (exception) agar

beberapa aplikasi dapat melewati firewall tersebut. Dengan menggunakan

pendekatan ini, keamanan akan lebih kuat tapi memiliki kelemahan yang

signifikan yakni kerumitan konfigurasi terhadap firewall: daftar Access Control

List firewall akan membesar seiring dengan banyaknya alamat IP, nama domain,

atau port yang dimasukkan ke dalamnya, selain tentunya juga exception yang

diberlakukan. dalam sistem firewall tersebut. Sebagai contoh, port 25 yang digunakan

oleh dari Internet masuk ke dalam jaringan privat, sementara port lainnya

seperti port 23 yang digunakan oleh

2. Circuit Level Gateway

Cara kerja circuit level

firewall

Firewall jenis lainnya

adalah Circuit-Level Gateway, yang umumnya berupa komponen dalam sebuah proxy

server. Firewall jenis ini beroperasi pada level yang lebih tinggi dalam model

referensi tujuh lapis OSI (bekerja pada lapisan sesi/session layer) daripada

Packet Filter Firewall. Modifikasi ini membuat firewall jenis ini berguna dalam

rangka menyembunyikan informasi mengenai jaringan terproteksi, meskipun

firewall ini tidak melakukan penyaringan terhadap paket-paket individual yang

mengalir dalam koneksi.

Dengan menggunakan

firewall jenis ini, koneksi yang terjadi antara pengguna dan jaringan pun

disembunyikan dari pengguna. Pengguna akan dihadapkan secara langsung dengan

firewall pada saat proses pembuatan koneksi dan firewall pun akan membentuk

koneksi dengan sumber daya jaringan yang hendak diakses oleh pengguna setelah

mengubah alamat IP dari paket yang ditransmisikan oleh dua belah pihak. Hal ini

mengakibatkan terjadinya sebuah sirkuit virtual (virtual circuit) antara

pengguna dan sumber daya jaringan yang ia akses.

Firewall ini dianggap

lebih aman dibandingkan dengan Packet-Filtering Firewall, karena pengguna

eksternal tidak dapat melihat alamat IP jaringan internal dalam paket-paket

yang ia terima, melainkan alamat IP dari firewall. Protokol yang populer

digunakan sebagai Circuit-Level Gateway adalah SOCKS v5.

3. Application Level Firewall

Application Level

Firewall (disebut juga sebagai application proxy atau application level

gateway) Firewall jenis lainnya adalah Application Level Gateway (atau

Application-Level Firewall atau sering juga disebut sebagai Proxy Firewall), yang

umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini tidak

mengizinkan paket yang datang untuk melewati firewall secara langsung. Tetapi,

aplikasi proxy yang berjalan dalam komputer yang menjalankan firewall akan

meneruskan permintaan tersebut kepada layanan yang tersedia dalam jaringan

privat dan kemudian meneruskan respons dari permintaan tersebut kepada komputer

yang membuat permintaan pertama kali yang terletak dalam jaringan publik yang

tidak aman. Umumnya, firewall jenis ini akan melakukan autentikasi terlebih

dahulu terhadap pengguna sebelum mengizinkan pengguna tersebut untuk mengakses

jaringan. Selain itu, firewall ini juga mengimplementasikan mekanisme auditing

dan pencatatan (logging) sebagai bagian dari kebijakan keamanan yang

diterapkannya. Application Level Firewall juga umumnya mengharuskan beberapa

konfigurasi yang diberlakukan pada pengguna untuk mengizinkan mesin klien agar

dapat berfungsi. Sebagai contoh, jika sebuah proxy FTPSMTP sehingga mereka

dapat menerima surat elektronik dari luar (tanpa menampakkan alamat e-mail

internal), lalu meneruskan e-mail tersebut kepada e-mail server dalam jaringan.

Tetapi, karena adanya pemrosesan yang lebih rumit, firewall jenis ini

mengharuskan komputer yang dikonfigurasikan sebagai application gateway

memiliki spesifikasi yang tinggi, dan tentu saja jauh lebih lambat dibandingkan

dengan packet-filter firewall. dikonfigurasikan di atas sebuah application

layer gateway, proxy tersebut dapat dikonfigurasikan untuk mengizinlan beberapa

perintah FTP, dan menolak beberapa perintah lainnya. Jenis ini paling sering

diimplementasikan pada proxy 4. NAT Firewall NAT

(Network Address Translation) Firewall secara otomatis menyediakan proteksi

terhadap sistem yang berada di balik firewall karena NAT Firewall hanya

mengizinkan koneksi yang datang dari komputer-komputer yang berada di balik

firewall. Tujuan dari NAT adalah untuk melakukan multiplexing terhadap lalu

lintas dari jaringan internal untuk kemudian menyampaikannya kepada jaringan

yang lebih luas (MAN, WAN atau Internet) seolah-olah paket tersebut datang dari

sebuah alamat IP atau beberapa alamat IP. NAT Firewall membuat tabel dalam

memori yang mengandung informasi mengenai koneksi yang dilihat oleh firewall.

Tabel ini akan memetakan alamat jaringan internal ke alamat eksternal.

Kemampuan untuk menaruh keseluruhan jaringan di belakang sebuah alamat IP

didasarkan terhadap pemetaan terhadap port-port dalam NAT firewall.

5. Stateful Firewall

Cara kerja stateful firewall

Stateful Firewall merupakan sebuah firewall yang menggabungkan keunggulan yang ditawarkan oleh packet-filtering firewall, NAT Firewall, Circuit-Level Firewall dan Proxy Firewall dalam satu sistem. Stateful Firewall dapat melakukan filtering terhadap lalu lintas berdasarkan karakteristik paket, seperti halnya packet-filtering firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut diizinlan. Tidak seperti Proxy Firewall atau Circuit Level Firewall, Stateful Firewall umumnya didesain agar lebih transparan (seperti halnya packet-filtering firewall atau NAT firewall). Tetapi, stateful firewall juga mencakup beberapa aspek yang dimiliki oleh application level firewall, sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi (application layer) dengan menggunakan layanan tertentu. Firewall ini hanya tersedia pada beberapa firewall kelas atas, semacam Cisco PIX. Karena menggabungkan keunggulan jenis-jenis firewall lainnya, stateful firewall menjadi lebih kompleks.

Stateful Firewall merupakan sebuah firewall yang menggabungkan keunggulan yang ditawarkan oleh packet-filtering firewall, NAT Firewall, Circuit-Level Firewall dan Proxy Firewall dalam satu sistem. Stateful Firewall dapat melakukan filtering terhadap lalu lintas berdasarkan karakteristik paket, seperti halnya packet-filtering firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan bahwa sesi koneksi yang terbentuk tersebut diizinlan. Tidak seperti Proxy Firewall atau Circuit Level Firewall, Stateful Firewall umumnya didesain agar lebih transparan (seperti halnya packet-filtering firewall atau NAT firewall). Tetapi, stateful firewall juga mencakup beberapa aspek yang dimiliki oleh application level firewall, sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi (application layer) dengan menggunakan layanan tertentu. Firewall ini hanya tersedia pada beberapa firewall kelas atas, semacam Cisco PIX. Karena menggabungkan keunggulan jenis-jenis firewall lainnya, stateful firewall menjadi lebih kompleks.

6. Virtual Firewall

Virtual Firewall adalah sebutan untuk beberapa firewall logis yang berada dalam sebuah perangkat fisik (komputer atau perangkat firewall lainnya). Pengaturan ini mengizinkan beberapa jaringan agar dapat diproteksi oleh sebuah firewall yang unik yang menjalankan kebijakan keamanan yang juga unik, cukup dengan menggunakan satu buah perangkat. Dengan menggunakan firewall jenis ini, sebuah ISP (Internet Service Provider) dapat menyediakan layanan firewall kepada para pelanggannya, sehingga mengamankan lalu lintas jaringan mereka, hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan penghematan biaya yang signifikan, meski firewall jenis ini hanya tersedia pada firewall kelas atas, seperti Cisco PIX 535.

7. Transparent Firewall

Transparent Firewall (juga dikenal sebagai bridging firewall) bukanlah sebuah firewall yang murni, tetapi ia hanya berupa turunan dari stateful Firewall. Daripada firewall-firewall lainnya yang beroperasi pada lapisan IP ke atas, transparent firewall bekerja pada lapisan Data-Link Layer, dan kemudian ia memantau lapisan-lapisan yang ada di atasnya. Selain itu, transparent firewall juga dapat melakukan apa yang dapat dilakukan oleh packet-filtering firewall, seperti halnya stateful firewall dan tidak terlihat oleh pengguna (karena itulah, ia disebut sebagai Transparent Firewall).

Intinya, transparent firewall bekerja sebagai sebuah bridge yang bertugas untuk menyaring lalu lintas jaringan antara dua segmen jaringan. Dengan menggunakan transparent firewall, keamanan sebuah segmen jaringan pun dapat diperkuat, tanpa harus mengaplikasikan NAT Filter. Transparent Firewall menawarkan tiga buah keuntungan, yakni sebagai berikut:

• Konfigurasi yang mudah (bahkan beberapa produk mengklaim sebagai "Zero Configuration"). Hal ini memang karena transparent firewall dihubungkan secara langsung dengan jaringan yang hendak diproteksinya, dengan memodifikasi sedikit atau tanpa memodifikasi konfigurasi firewall tersebut. Karena ia bekerja pada data-link layer, pengubahan alamat IP pun tidak dibutuhkan. Firewall juga dapat dikonfigurasikan untuk melakukan segmentasi terhadap sebuah subnet jaringan antara jaringan yang memiliki keamanan yang rendah dan keamanan yang tinggi atau dapat juga untuk melindungi sebuah host, jika memang diperlukan.

• Kinerja yang tinggi. Hal ini disebabkan oleh firewall yang berjalan dalam lapisan data-link lebih sederhana dibandingkan dengan firewall yang berjalan dalam lapisan yang lebih tinggi. Karena bekerja lebih sederhana, maka kebutuhan pemrosesan pun lebih kecil dibandingkan dengan firewall yang berjalan pada lapisan yang tinggi, dan akhirnya performa yang ditunjukannya pun lebih tinggi.

• Tidak terlihat oleh pengguna (stealth). Hal ini memang dikarenakan Transparent Firewall bekerja pada lapisan data-link, dan tidak membutuhkan alamat IP yang ditetapkan untuknya (kecuali untuk melakukan manajemen terhadapnya, jika memang jenisnya managed firewall). Karena itulah, transparent firewall tidak dapat terlihat oleh para penyerang. Karena tidak dapat diraih oleh penyerang (tidak memiliki alamat IP), penyerang pun tidak dapat menyerangnya.

Teknik yang digunakan oleh sebuah firewall

1. Service control (kendali terhadap layanan)

Berdasarkan tipe-tipe layanan yang digunakan di Internet dan boleh diakses baik untuk kedalam

ataupun keluar firewall. Biasanya firewall akan mencek no IP Address dan juga nomor port yang di

gunakan baik pada protokol TCP dan UDP, bahkan bisa dilengkapi software untuk proxy yang akan

menerima dan menterjemahkan setiap permintaan akan suatu layanan sebelum mengijinkannya.

Bahkan bisa jadi software pada server itu sendiri , seperti layanan untuk web ataupun untuk mail.

2. Direction Conrol (kendali terhadap arah)

Berdasarkan arah dari berbagai permintaan (request) terhadap layanan yang akan dikenali dan

diijinkan melewati firewall.

3. User control (kendali terhadap pengguna)

Berdasarkan pengguna/user untuk dapat menjalankan suatu layanan, artinya ada user yang dapat dan

ada yang tidak dapat menjalankan suatu servis,hal ini di karenakan user tersebut tidak di ijinkan untuk

melewati firewall. Biasanya digunakan untuk membatasi user dari jaringan lokal untuk mengakses

keluar, tetapi bisa juga diterapkan untuk membatasi terhadap pengguna dari luar.

4. Behavior Control (kendali terhadap perlakuan)

Berdasarkan seberapa banyak layanan itu telah digunakan. Misal, firewall dapat memfilter email untuk menanggulangi/mencegah spam.

Tidak ada komentar:

Posting Komentar