1. Owner / User

Owner adalah istilah untuk user yang membuat file dan direktori.

2. Group

Group adalah kelompok sejumlah user. Pengelompkkan user ini dikelompokkan berdasarkan keamanan akses aplikasi, berdasarkan departemen dll.

3. Other

Other adalah semua user di luar group dan pemilik ( user ).

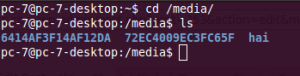

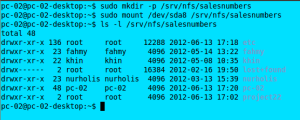

Untuk dapat mengetahui hak akses pada linux pada suatu file ketikkan perintah ls -l :

Contohnya :

$ ls -l coba

Hak akses terhadap suatu file / direktori ditentukan oleh tanda r , w , x untuk setiap kelompok pemilik / user , group , dan other. Misalnya pada direktori di atas, hak akses pemilik direktori ini adalah rw , berarti pemilik file ini memiliki akses r ( read ) yaitu boleh melihat dan membaca isi file ini , w ( write ) yaitu boleh memodifikasi isi file ini. Hak akses orang-orang yang berada satu group dengan root ( Group ) adalah r ( read ) yaitu boleh melihat dan membaca isi file ini. Demikian juga dengan Other haknya adalah r ( read ) boleh melihat dan membaca file ini. Jika jenisnya yang dimaksud adalah direktori , maka hak x ( execute ) berarti seseorang dapat masuk ke direktori itu.

Hak Akses pada Linux

Semua berkas dalam sistem Linux mempunyai hak akses yang dapat mengizinkan atau mencegah orang lain dari menilik, mengubah atau mengeksekusi. Pengguna super "root" mempunyai kemampuan untuk mengakses setiap berkas dalam sistem. Setiap berkas memiliki pembatasan akses, pembatasan pengguna, dan memiliki asosiasi pemilik/grup.Setiap berkas dilindungi oleh tiga lapis hak akses berikut ini:

- pengguna

berlaku bagi pengguna yang adalah pemilik dari suatu berkas

- grup

berlaku bagi grup yang berhubungan dengan suatu berkas

- lainnya

berlaku bagi semua pengguna lainnya

- baca

berkas dapat ditampilkan/dibuka

isi direktori dari ditampilkan

- tulis

berkas dapat disunting atau dihapus

isi direktori dari dimodifikasi

- eksekusi

berkas eksekusi dapat dijalankan sebagai program

direktori dapat dimasuki

Owner : penguna yang menciptakan file (pemilik file)

Group: kelompok

Other : penguna di luar owner group

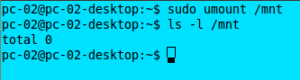

Kepemilikan sutu file dapt di ubah dengan mengunakan perintaha chown yang memiliki syntax sebagai berikut:

Chouwn nama_file

Sedangkan suatu kepemilikan suatu group dapat di ubah dengan menggunakan perentaha chgrp nama_file

Hak akses terhadap suatu file merupakan fasilitas security dalam linux yang berate bahwa setiap file memiliki informasi untuk mengatur siapa yang berhak untuk membaca menjalankan atau mengubah file tersebut. Model akses terhadap sutu file tersebut. Model akses tehadap sutu file dibedakan menjadi 3 yaitu:

Read (r) : file dapat dibaca

Write (w) : file dapat dimodifikasi

Execute (x) : file dapat dieksekusi

Setiap file atau directory mempunyai ketentuan akses other dan kombinasi yang mengatur izin akses terhadap suatu file dapat dilihat pada keterangan berikut:

r w x | r w x | r w x

owner | group | other

contoh:

r w x r w x – - x

menyatakna bahwa owner dan group memiliki izin read, write, execute sedangkan other hanya memilik I izin execute.

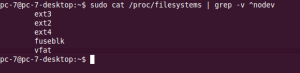

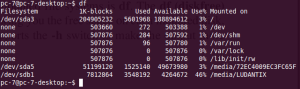

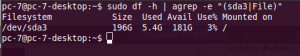

Izin akses terhadap suatu file dapat diubah dengan dua cara yaitu dengan mengunakan perintahn chmod dan metide octal.

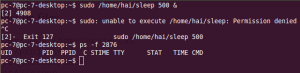

Perentah chmod dilakukan dengan cara sebgai barikut:

$ chmod <+/)-> nama_file

Notasi digunakan utuk menentukan izin user group atau notasi lain yang inbgin di ubah statusnya.

Notaso <+/-> digunakan untuk menentukan perubahan yang ingin dilakukan yaitu menambah izin atau menghapus izin

Notasi digunakan untuk menentukan status izin yang ingin dilakukan atau dikurangi yaitu red (r), execute (x), write (w)

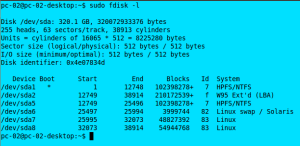

Perentah mengunakan metode octal dilakukan dengan cara sebgai berikut:

$ chmod — nama_file

Untuk mengubah izin akses suatu file dengan menggunakan octal membutuhkan tiga bilangan yaitu bilangan pertama untuk user bilangan kedua untuk group dan bilangan ketiga untuk user lain. Bilangan yang mewakili karakter izin adalah:

Karakter r diwakili bilangan 4

Karakter w diwakili bilangan 2

Karakter x diwakili bilangan 1

Tanpa izin akses mewakili oleh karakter 0

Contoh:

Jika temen2 ingin memberi akses read, write execute pada user dan tanpa izin akses padda group dan user lain maka:

$ chmoud 700 nama_file [4)(r)+2(w)+1(x) =7]

sumber : http://harlessupit11.blogspot.com/